Security is a process, not a product.

Bruce Schneier, “The Process of Security”

Mot-clef : Sécurité

The Process of Security

Débannir une adresse IP d’une jail fail2ban, ou comment se pardonner

Si pour protéger votre serveur vous avez installé le merveilleux fail2ban, et que vous règles sont un peu trop sensibles, il vous certainement arrivé de vous bannir dans l’une de vos jails vous même…

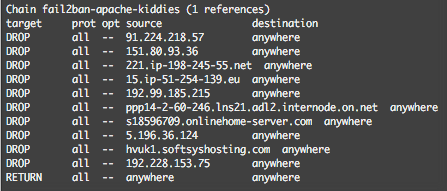

Pour se débannir, il suffit de trouver parmi les IPs bannies la vôtre grâce à l’instruction :

iptables -L

Une fois votre IP identifiée dans la jail incriminée, il suffit de supprimer la règle que fail2ban a créée avec

iptables -D fail2ban-[jail_name] [numero_ligne]

en remplaçant [jail-name] par le nom de la jail incriminée, et [numero_ligne] par la ligne identifiée avec votre IP.

Un petit exemple ?

Dans notre cas, si on souhaite révoquer le bannissement de l’adresse IP 5.196.36.124 qui se trouve à ligne 8, on va lancer la commande suivante :

iptables -D fail2ban-apache-kiddies 8

Recevoir à chaque démarrage le kernel ring buffer de votre serveur

Connaissez-vous la commande dmesg sous Debian ? Elle vous indique toutes les actions effectuées durant le démarrage de l’ordinateur, et donne une idée du temps d’exécution.

[ 0.000000] Booting Linux on physical CPU 0x0 [ 0.000000] Initializing cgroup subsys cpu [ 0.000000] Initializing cgroup subsys cpuacct … [ 42.695720] Adding 102396k swap on /var/swap. Priority:-1

Je trouve ça pratique de le recevoir par e-mail. Ça me permet de vérifier ce qui se passe au démarrage, et surtout, s’il s’agit d’un démarrage non planifié, d’essayer de comprendre pourquoi le Raspberry Pi a redémarré…

Il faut modifier le fichier /etc/rc.local et y ajouter ces quelques lignes avant la dernière ligne (qui doit normalement être exit 0) :

# send dmesg after started up dmesg | mail -s "ServerName has just started" dude@domain.tld

Et voilà, à chaque démarrage de votre machine, vous recevrez directement les logs :-)

Paradoxe et sûreté nationale

Il y a 40 ans, deux journalistes révélaient au monde que le président de la nation la plus puissante utilisait les services secrets pour mettre sur écoute ses adversaires politiques. Ce travail d’investigation leur vaudra le prix Pulitzer et mènera à la démission du président.

Aujourd’hui, des acteurs imprégnés de culture numérique révèlent au monde que le président à mis le monde entier sur écoute ! Qu’il envoie des hommes massacrer cyniquement des civils. Ces révélations leur vaudront 35 ans de prison pour l’un et une traque à travers le monde entier pour l’autre. Le président en question est, quant à lui, titulaire d’un prix Nobel de la paix.

Lionel Dricot, “La première guerre civile mondiale”

Mot de passe et brosse à dents

Depuis le premier juillet, et jusqu’au 14 août, je suis en stage à la DSIT d’une collectivité locale, précisément au département sécurité informatique.

Le but du stage n’est pas de devenir un hacker, mais d’être sensibilisé très fortement aux risques encourus dans tout service informatique (matériel, applicatif, humain, etc), et ainsi de voir certaines solutions faciles à mettre en place pour réduire les problèmes. Évidemment, cela passe aussi par la connaissance d’outils permettant d’auditer les systèmes, et a fortiori, d’avoir recours à certains scripts utilisés pour réellement utiliser des vulnérabilités. Pour ma part, la direction officielle que doit prendre mon stage est :

Apporter les corrections nécessaires au code source d’applications ou de sites Internet suite à des audits de sécurité et ainsi rédiger des documents de recommandations à destination des développeurs afin de sécuriser le code durant le développement.

Ainsi mon stage s’oriente plus vers les vulnérabilités web (dont les plus connues sont les failles XSS, les injections SQL, inclusion de fichiers et autres injections, vol de sessions, …). Ce document de recommandations guidant mon stage doit permettre aux équipes de développement d’éviter certaines failles en les “corrigeant” dès l’écriture du code source. C’est en quelques sortes un guide des bonnes pratiques et habitudes à avoir.

Tout ça pour dire, que durant mes recherches, je suis tombé sur une analogie entre mot de passe et brosse à dents, qui même si incomplète, est assez représentatif :

Un mot de passe c’est comme une brosse à dents : c’est personnel et ça se change régulièrement !

J’ai aussi pu voir ce qu’advient une voiture dont le moteur prend mystérieusement feu tout seul…

Le stage est jusqu’à présent très intéressant, et je n’ai pas vu le temps passer : j’entame déjà la deuxième partie !

provient de la collection

provient de la collection

Réactions récentes 💬